网络流量劫持的主要危害

时间:2018-05-15 作者:xnit 点击:

次

理论上说,劫持到亲们的网络流量,就相当于掌握了亲们的网络通信。

但现今大部分的数据传输,比如一些大公司的比较重要的数据,都是普遍采用的二进制协议或其他类似的加密协议,坏蛋们劫持网络后即使掌握了亲们的网络数据通信,也无法获得真是的数据信息,坏蛋所得到的都是一些加了密的乱码。

那么更不用提像QQ聊天记录信息、钉钉消息、淘宝支付密码、支付宝支付密码和网银支付密码这种相当重要的数据信息了。

即使某个非常非常牛的坏蛋BOSS费了九牛二虎之力将通信协议破解开,也必将折戟于加密协议的一次轻微变动所带来前功尽弃的绝望(ㄒoㄒ)//

那么为什么还有那么多的坏蛋还费劲心思劫持亲们的网络流量呢?

因为HTTP(更不如说是WEB)

互联网信息如此发达的今天,很多使用HTTP协议的网站成为主流(现在各大平台都在推行HTTPS,但仍有很多的网站仍在使用古老的HTTP协议),而HTTP协议所传输的数据都是明文信息,坏蛋只要劫持了网络流量,亲们的所有在网站上的信息全部都可以任由坏蛋提取。

于是小诺觉得睿智的亲们肯定会想只是浏览网页但不登录帐号就可以避免这种问题了。

在一些公共电脑上这样的办法是可以的,但在亲们的个人设备上,在各种页面亲们都会选择记住登录信息,那么在被劫持之后,即使亲们浏览一个看似相貌平平的页面,也是会随时被注入一些脚本,然后坏蛋可以就偷偷访问亲们已经登录好的页面,操控起亲们的账户了。

为什么这样简单呢?因为使用HTTP协议是无状态的(小诺在之前的文章有提到过)没有那种会话的概念,那么各种账户的登录,就采用了浏览器cookie来实现,所以获得了cookie就等于获得了账户信息。

那么cookie怎么获得呢?只要坏蛋使用某些脚本对亲们的页面发起登录请求,就可以劫持正在传输中的cookie数据。这种方法只需要将URL当作图片加载,将目标cookie传输出去,就可以抓到cookie数据,并不需要真实的登录操作。

当然亲们也采用了一些方式来保护cookie,比如HTTPONLY(可以禁止JS脚本读取cookie数据,从而防止XSS攻击)

但HTTPONLY不是万能的,像Apache的cve-2012-0053就能突破HTTPONLY,同时部署HTTPONLLY还存在着一系列的难题,主要体现在网站牵连较广,牵一发而动全身,炒鸡麻烦o(一^一+)o

那么往期小诺提过的科技进步的产物:HTTPS就产生了,使用SSL加密的数据很难破解,亲们是不是可以放心了呢?

小诺告诉亲们,不可以的哦。

因为入侵的方法可以变通呢。坏蛋既然遇到SSL加密的信息破解不了,那么就可以选择绕过SSL呢。

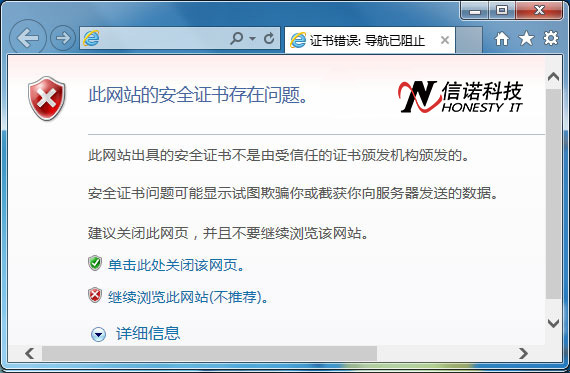

SSL证书服务需要一个权威机构认定的证书才算有效。亲们或者坏蛋随便签发的证书,显然是没有说服力的,HTTPS 客户端因此会质疑。在过去,这并不怎么影响使用过程,无非弹出一个无效的证书之类的提示框。

亲们大多并不明白是什么情况,就点了继续,导致允许了坏蛋的SSL伪证书,HTTPS 流量数据因此遭到劫持。

(如今主流浏览器对一些非权威或私人签发的SSL证书都会给予严重的警告提示哦)

(嗯没错,不要怀疑,小诺很喜欢WIN7和IE)

因此,HTTPS必然会成为主流,甚至已经成为主流,包括但不仅限于百度对HTTPS的大力推进和各类大型企业官网已经采用HTTPS的示范作用。

待至完全普及之时,劫持WEB页面已经变得很难了,亲们只要随着科学技术车轮滚滚向前,完全不用担心WEB页面劫持问题了哦。

您的位置:

您的位置:

IT外包服务与产品

IT外包服务与产品